RT-Time

Das leistungsfähige Paket für

Zutrittskontrolle, Türüberwachung und Zeiterfassung

Die Philosophie

RT-Time ist die Bezeichnung einer Produktlinie für Anwendungen zur Erfassung und Verarbeitung zeitbezogener Informationen.

Es ist als modulares, leistungsfähiges System ausgelegt und mit modernen IT-Standards realisiert. Durch offene Schnittstellen wird eine optimale Integration in die kundenseitig vorhandene technische Umgebung und Anwendungssoftware möglich.

Folgende Zeiterfassungsmodule lassen sich bei Bedarf beliebig kombinieren:

- Personalzeiterfassung (PZE)

- Auftrags- und Projektzeiterfassung (AZE)

- Besucherverwaltung (VISIT)

- Zutrittskontrolle und Türmanagement (ACCESS)

- Sicherheitsleittechnik, Alarmmanagement (ADZ)

Mandantenfähig

Erweiterbare Formelbibliothek

Offene Datenschnittstellen

Optimierte Arbeitsabläufe

System- und gruppenweite Regeln

Individuelle Ausnahmeregelungen

Flexible Schichtbestimmung

Freie Definition der Zeitkonten

Stammdaten

RT-Time bietet eine umfangreiche Stammdaten-verwaltung. Firmen-, Betriebs- und Abteilungs-stukturen können den Personaldaten hinterlegt werden. Individuelle Erweiterungen im Personalstamm (Attribute) können definiert werden. Zeitdaten werden in mehrfach verwendbaren Zeitmodellen, Wochenplänen und Tagesmodellen gruppiert und definiert.

Stammdaten können in mehreren, zeitlich abgegrenzten Versionen geführt werden, wobei einem Datum exakt eine Version zugeordnet ist.

Die Berechtigung zur Verwaltung der Stammdaten wird geregelt indem den einzelnen Benutzern Profile zugeordnet werden. Diese umfassen die Spanne vom Administrator mit allen Rechten bis zum Mitarbeiter, der nur seine Daten pflegen kann.

Bewegungsdaten (Buchungen)

Buchungen stellen die Grundlage für die Berechnung der Arbeitszeiten dar. Sie können klassisch über Zeitterminals erfasst werden, oder über ein virtuelles Terminal (PC) bzw. ein WEB Portal. Die erfassten Daten können zu jederzeit zentral oder dezentral ergänzt und korrigiert werden.

Um die Kontenführung zu dokumentieren, werden auch betragsbezogene Kontenkorrekturen als Buchungen in der Datenbank hinterlegt.

RT-Time PZE kennt folgende Buchungsarten:

- Kommen/Gehen, mit Abwesenheit

- Abwesenheit ganztags, tagesbezogen, von/bis

- Saldenkorrektur (Betrag) tagesbezogen

- Tagesmodell (Schichtspringer)

- Ausnahmen (Regeln) tagesbezogen

Zeitkonten

Aus den Rechenregeln und den Zeitbuchungen werden automatisch die Zeitkonten errechnet. Diese werden als aktuelles Konto und als Tagesdifferenz in der Datenbank geführt. Dadurch ist die exakte Rekonstruktion des Kontostandes möglich.

RT-Time PZE verwaltet unter anderem:

- Fixzeit, Gleitzeit, Teilzeit

- Schichtkalender

- variable Schichtbestimmung

- fixe und variable Pausenzeiten

- Zuschlags- und Zulagenbereiche

- Feiertage und Sonderregelungen

- Abwesenheitskonten

- Zeitüberschreitungen

- Zeitverletzungen

- Durchrechnungen

- individuelle Beginnzeiten

- Vorholzeiten und Rundungen

- Krankheit und Ersatzruheanspruch

- Urlaub, Sonderurlaub, Zusatzurlaub u.v.m.

Auswertungen & Schnittstellen

Die folgenden integrierten Auswertungen kombinieren Stammdaten, Bewegungsdaten und Konteninformationen auf übersichtlichen Listen im Acrobat PDF-Format.

- Monatsauswertung für den Mitarbeiter

- Jahresarbeitskarte Übersicht

- Urlaubs- und Abwesenheitsplan

- Zuschlags- und Zulagenauswertung

- Statistische Auswertungen

Die integrierten Schnittstellen erlauben den Import und Export von Stammdaten, Bewegungsdaten, Zeitkonten sowie Lohn- und Abwesenheitsdaten in spezifischen Formaten (SAP, DPW, …) oder in den Standardformaten HTML und CSV bzw. über Webservice REST API.

Für Personen- und Lohndaten wir ein Differenzverfahren angewendet, damit sichergestellt ist, das die Daten exakt einmal übernommen werden.

Zutrittskontrolle RT-Access

autark oder kombiniert mit der Zeiterfassung RT-Time

Jeder Betrieb benötigt ein System, mit dem die Zu- und Austritte zum Betriebsgelände und den einzelnen Räumlichkeiten geregelt und wenn möglich dokumentiert werden. Basis dafür ist eine elektronische Personenidentifikation. Diese ist für Zutrittskontrolle erforderlich, und auch für weitere Anwendungen sinnvoll.

Die Zutrittskontrolle ermöglicht die mandantenfähige Verwaltung, Erfassung und Auswertung von Zutrittsdaten. Das System erlaubt die Definition von globalen (Areal) sowie firmenspezifischen Objekten (Mietflächen etc) . Die Definition und Vergabe von Zutrittsberechtigungen ist in mehreren Ebenen realisiert, so dass abhängig von der Anlagengröße eine einfache, übersichtliche Definition der Berechtigungen möglich ist. RT-Time ACCESS errechnet automatisch die erforderlichen Kombinationen und verteilt diese an die angeschlossenen Zutrittseinrichtungen.

Leistungsmerkmale

Definitionen von Raumzonen

Zonenüberwachung & Bilanzierung

Online Prüfungsmöglichkeit

Doppelzutrittssperre

PIN- und Alarmcode

Privileged first Prinzip

4 Augen Prinzip

Postfach- und Liftansteuerung

Mehrere Zutrittsrechte pro Person

Mehrere Ausweise pro Person

Feiertagsregelung pro Standort

Zonenauswertungen

Rasche Evakuierungsauswertung

Der Zutrittscontroller für alle Fälle

Unsere Antwort auf die Anforderungen einer modernen Zutrittskontrolle ist ein leistungsfähiger Zutrittscontroller. Um ihn herum entsteht unter Einsatz innovativer Hard- und Softwareprodukte ein attraktives Gesamtsystem, basierend auf aktuelle Kommunikationsmechanismen. Dieses Konzept, das offen ist für Komponenten anderer Hersteller, eignet sich zur Realisierung von einfachen Einstiegslösungen bis hin zu integrierten Enterprise Anwendungen.

Auch für Klein- und Mittelbetriebe haben wir nun eine optimale Einstiegslösung zusammengestellt. Ob kabelgebunden oder batteriebetrieben, reiner Schlüsselersatz oder intelligente Zutrittsfunktionen, unsere Lösung bietet viel Funktionalität bei wenig Verwaltungsaufwand. Sämtliche Berechtigungen für alle Komponenten werden direkt vom Zutrittscontroller verwaltet.

NexACCES surprise Zutrittscontroller TCP/IP

Abmessungen (mm BxHxT): 87x50x124

- für bis zu 8 Türen

- plus bis zu 8 Offline Türen

- Standalone/Host/Cloud

- WEB-Browser konfigurierbar

- integrierbar in MS Office

- programmierbar

- OSDP/OSS Protokoll

- Aperio/VOXIO Protokoll

Der Zutrittscontroller überrascht mit seiner Vielzahl von Möglichkeiten.

Die Programmierbarkeit durch den geschulten Techniker erlaubt die einfache Realisierung kundenspezifischer Funktionen.

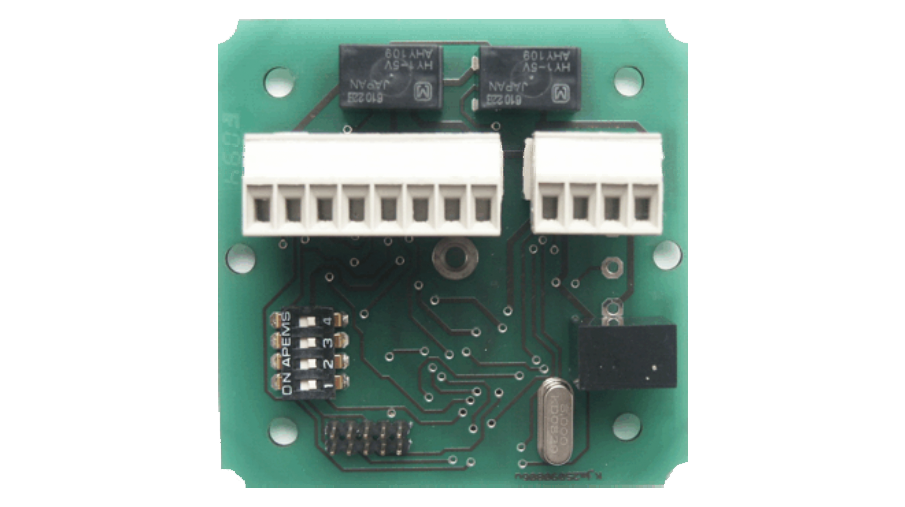

NexUNIFACE Türmodul RS485/TCP/IP

Abmessungen (mm BxHxT): 58x58x24

- Anbindung von Kartenlesern mit Wiegand, seriellen oder TTL Schnittstellen

- bis zu 8 Interfaces auf einem RS485 Bus betreibbar

- 1-3 digitale Eingänge für Türüberwachung/Sabotage

- 1-3 digitale Ausgänge zur Türsteuerung/Signalisierung

Zusätzlich zu den Standardanwendungen des NexUNIFACE können auch kundenspezifische Lösungen angeboten werden. Das Türmodul ist mit RS485 Schnittstelle oder TCP/IP Netzwerk-Interface verfügbar.

VOXIO Lesemodule

Abmessungen (mm BxHxT):

81x81x11 (Unterputz) 81x81x40 (Aufputz)

- verfügbar mit verschiedenen Schnittstellen: RS485, RS232, „Magstripe“ Clock/Data, „Wiegand“ D0/D1 oder seriell TLL oder TCP

- je nach Bedürfnis als Aufputz- oder Unterputz-Variante

- mit oder ohne Tastatur

Neben diesem von Timeware als Standard eingesetzem Lesemodul sind noch eine Vielzahl RFID Reader unterschiedlichster Hersteller verfügbar, die mit NexACCESS kompatibel sind.

Drahtlose Zutrittskontrolle

Planung

Im Bereich der batteriebetriebenen Zutrittkontrolle wird zwischen on-line und off-line Systemen unterschieden. In der Planungsphase muss also bereits berücksichtigt werden, ob Ereignismeldungen und Berechtigungsvergaben sofort ausgeführt werden sollen. Ebenso ist es auch wichtig zu wissen, ob die Türen ferngesteuert werden (remote open).

Wir setzen als Standard eine funkbasierende on-line Lösung ein, die von der Funtionalität sehr nahe an eine drahtgebundene Lösung heranreicht.

Für off-line Lösungen setzen wir auf OSS Technologie, welche die Integration unerschiedlicher Lösungen (hid, Kaba, Assa Abloy) erlaubt.

Gerne begleiten wir Sie im Planungsprozess und stehen mit unserem Know-How zur Verfügung.

Pro und Kontra beim Einsatz von batteriebetriebenen Systemen

Der Einsatz batteriebetriebener Systeme bringt jedenfalls eine Vereinfachung in der Installtion, da die Herstellung der Verkabelung entfällt. Andererseits ist das Wechseln der Batterien (ca. alle 2 Jahre) ein ökologisches Thema und auch die Wartungstätigkeiten sind aufwändiger. Zudem bringt eine off-line Lösung zusätzliche Einschränkungen im Bereich der Sicherheit und Auswertung der reignisdaten, da diese verspätet, oder im schlimmsten Fall gar nicht am Server eintreffen.

Berechtigungen

Die Berechtigungen (wer wann welche Türen öffnen darf) werden bei off-line Systemen auf dem RFID Medium (Zutrittskarte) gespeichert und mit einem Gültigkeitsdatum versehen. Daher müssen die Berechtigungen in reglemässigen Abständen bei einem sogenannten OSS Updater (zB Kartenleser beim Haupteingang) synchronisiert werden.

Bei Verlust der Zutrittskarte behält dieser noch über eine bestimmte Zeit die Gültigkeit, was die Sicherheit im Verlustfall reduziert.

Verarbeitungszeit

Wie erwähnt ist bei off-line Lösungen eine längere Verarbeitungszeit zur Sychronisierung der Daten zwischen Server und Kartenleser erforderlich. Die Buchung (Öffnung der Tür) ist in jedem Fall sofort möglich.

Zusammenfassend ist eine batteriebetriebene on-line Lösung eine sicherheitstechnisch gute Lösung, off-line Lösungen sind dort einsetzbar, wo Sicherheit keine große Rolle spielt (Schlüssel Ersatz).

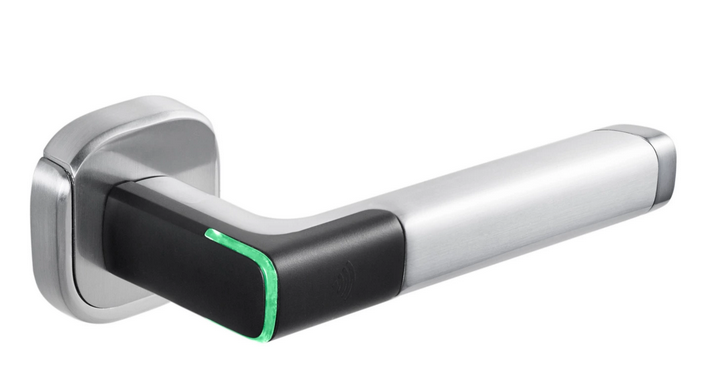

Aperio Door handle

- Der aperio door handle von Assa Abloy ist die am einfachsten zu installierende Variante für batteriebetriebene Zutrittskontrolle. Mehrere door handles im Umkreis von 25m können mit einem TCP Hub betrieben werden, der einerseits den Funkverkehr abwickelt und andererseits per LAN Verbindung mit dem Zutrittscontroller in Verbindung steht.

- Die aperio Familie verfügt weiters über

– Türbeschläge,

– elektronische Zylinder und

– Lösungen für Schrankschlösser (Garderobe). Ausführungen für unterschiedliche Türauführungen (Holztür, Rohrrahmentür in verschiedenen Stärken) sind verfügbar. Gerne unterstützen wir Sie bei der detaillierten Planung ihrer Anlage.

Da die Komponenten auf offenen Schnittstellen basieren, ist eine nahtlose Integration (über den NexACCESS surprise Zutrittscontroller) und Kombination aller bereits vorhandenen Türen mit Verkabelung mit den batteriebetriebenen Komponenten in einer einzigen, umfassenden Zutrittskontrollanlageeinfach und effektiv realisierbar. Für den Sicherheitsverantwortlichen bzw. Bediener des Systems, der Berechtigungen und Ereignisse bearbeitet, macht es keinen Unterschied, welche Komponenten im Einsatz sind.

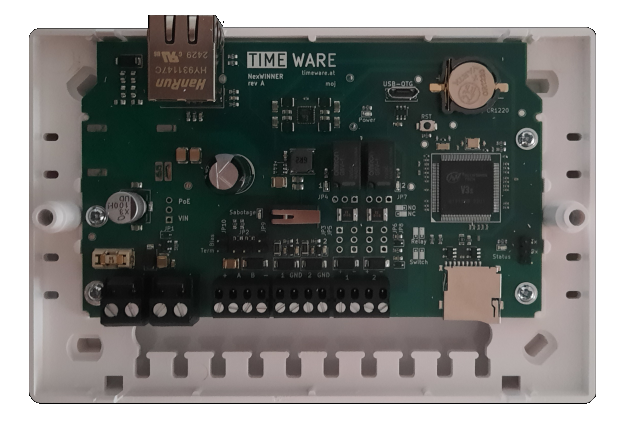

Der neue secure SD (PoE) Controller

Mehr Sicherheit für Ihre Sicherheit

Die Innovation dieses Controllers liegt in der kompakten, kostengünstigen Bauweise, bevorzugt für dezentralen Einsatz direkt bei der Tür, welche somit einfach mit einem einzigen Netzwerkkabel erschlossen werden kann.

Mit dem secure Controller können Sie rasch und kostengünstig Zutritte mittels RFID, PIN, oder mobile realisieren. Dazu können sowohl drahtgebundene, als auch drahtlose, batteriebetriebene Peripheriekomponenten verwendet werden.

Der Controller entscheidet selbständig über Freischaltung oder Ablehnung des Zutrittes, er kann auch selbständig Alarmierungen, zB. per E-Mail durchführen. Zwei Betriebsarten sind möglich. Im standalone Betrieb können Konfiguration und Berechtigungen per PC Applikation direkt am Controller eingestellt werden, im Serverbetrieb erhält der Controller die Daten von einem über-geordneten System, welches entweder lokal, oder auch als Cloud Server ausgeführt sein kann.

Der secure SD kann sowohl über PoE (Power over Ethernet), als auch herkömmlich mit Strom versorgt werden. Er eignet sich daher, wie bereits erwähnt, besonders gut für dezentrale Konzepte, da zur Tür lediglich ein Kabel führen muss, über das sowohl Versorgung als auch Kommunikation abgewickelt wird. Dank der modularen Anschlusstechnik (auch als Federklemmen verfügbar) ist die Installation des Gerätes sehr einfach, auch die Befestigung ist spielend, rasch und kostensparend durchgeführt.

Der Controller steuert neben direkt betriebenen Türen auch ein oder mehrere Zutritte über I/O Box Erweiterungen und kontrolliert mehrere Funk Komponenten über den Aperio TCP Hub. Er kann auch als Updater für OSS agieren (Berechtigungen auf Karte für off-line Komponenten). Somit kann das als Single Door Controller konzipierte Gerät bis zu acht Türen bzw. Zutrittseinrichtungen verwalten und steuern.

NexACCESS secure SD Controller

Leistungsmerkmale

- bis zu 4 RFID Reader (erweiterbar)

für eine breite Leserpalette aller gängigen Medien, inkl. Weitbereich, mobile, OSDP, OSS - kompakte Abmessungen

- Versorgung 12-24V oder PoE diese ist auch an Klemme für RFID Reader weiter geführt

- 4 programmierbare digitale Ein-/Ausgänge (erweiterbar)

- integrierbar in MS Office

- programmierbar

- einfache Wandmontage möglich

Technische Daten

- Spannungsversorgung 12-24V oder PoE

- Prozessor ARM Cortex 1,2 GHz, RAM Speicher 64MB

- Flash Programmspeicher 8-64 GB (microSD)

- Ethernet RJ45 10/100Mb

- Digital Out 2x Relais NC, NO oder DC-Output strombegrenzt 2A

- Digital In 2x schaltbar mit pot.freiem Kontakt oder Open-Drain Sabotagekontakt

- Kommunikations-Schnittstelle RS485

- Abmessungen BxHxT 150 x 100 x 38 mm

Biometrische Zutrittskontrolle

Planung

Bei der biometrischen Zutrittskontrolle werden persönliche Merkmale (z.B. Fingerlinien) ausgemessen, um Personen eindeutig zu identifizieren. Dieses Identifikationsverfahren bringt spezifische Anforderungen mit sich, die bei der Planung zu berücksichtigen sind. Gerne begleiten wir Sie im Planungsprozess und stehen mit unserem Know-How zur Verfügung.

Pro und Kontra beim Einsatz von Biometrie

Der Einsatz biometrischer Systeme bringt definitiv Sicherheits- und Komfort-Vorteile, da Personenmerkmale nicht weitergegeben, vergessen oder verloren gehen können. Obwohl die Biometriesysteme dem Stand der Technik entsprechen, bieten diese, wie übrigens auch andere Identifikationstechnologien, jedoch keine absolute Sicherheit. Es bestehen immer minimale Risiken einer Fehlererkennung. Mit einer Kombination von Identifikationstechnologien (z.B. Biometrie und RFID oder PIN) kann die Sicherheit erhöht werden.

Biometrie

Das Fingerbild enthält normalerweise auf kleiner Fläche ausreichend viele Informationen, um eine Person zu identifizieren. Es gibt aber eine kleine Anzahl Personen (typ. 1-3%), deren Qualität des Fingerbildes für eine Identifikation nicht ausreicht. Deshalb ist es empfehlenswert, jeden Zutrittspunkt mit einer Kombination aus Biometrie und Code oder RFID auszurüsten. Das Zutrittssystem kann dann so betrieben werden, dass normale Benützer rein biometrisch und die wenigen „Problembenützer“ durch eine Kombination aus Biometrie und Code/RFID identifiziert werden.

Erkennungsleistung / Verarbeitungszeit

Die Erkennungsleistung eines Biometriesystems wird durch die Kurven FAR (fälschlicherweise akzeptiert) und FRR (fälschlicherweise zurückgewiesen) definiert. Für eine Identifikationslösung (1:n) gilt; je höher die Benutzeranzahl ist, umso genauer muss gemessen werden, um die gleich hohe Sicherheit zu erzielen. Dies erhöht die Anzahl der Rückweisungen und die dazu benötigte Rechenzeit.

Fingerscanner

- Der ekey Fingerscanner ist eine Lösung für biometrische Identifikation, die mittels intuitiver Touchbedienung schlüssellosen Zugang zu Gebäuden gewährt. Das Gerät kann direkt an der Wandoberfläche, oder profitieren Sie mit der Unterputzmontage für bündigen und platzsparenden Einbau in die Wand monitert werden.

- Die Familie entspricht höchsten biometrischen Standards bei der Sicherheit gegen missbräuchliche Verwendung und unberechtigten Zugriff. Mit einem Fingerprint können nur berechtigte Personen die Tür öffnen. Der Schutz ist 1.000-mal sicherer als der 4-stellige Zahlencode einer Bankomatkarte.

- Der Einsatz von Fingerscannern ist flexibel erweiterbar, vom stand-alone System bis zur Integration in die Zutrittskontrolle. In der offline Variante können Benutzer direkt eingespeichert, vorübergehend deaktiviert oder gelöscht werden. Sie können bei Bedarf verschiedene Funktionen mit unterschiedlichen Fingern ansteuern.

Neben Fingerscannern stehen für biometrische Indentifikation alternativ auch Handflächen Scanner zur Verfügung.

Schlüsselverwaltung proxSafe

elektronisch-digitale Verwaltung von Schlüsseln und Wertgegenständen

Eine sichere Handhabung und die vollständige Kontrolle über Ihre Schlüssel und Wertgegenstände ist ebenso wichtig wie andere Bereiche Ihrer Sicherheitsmaßnahmen. proxSafe ermöglicht Ihnen die komplette Kontrolle über fast jeden physischen Gegenstand, der einen Wert für Ihr Unternehmen darstellt und entlastet merklich den administrativen Aufwand für Ihre Rechenschaftspflicht.

- Reduziert die Suchzeiten nach Schlüsseln in erheblichem Maße

- Stoppt den unbefugten Zugriff auf Schlüssel und Wertgegenstände

- Manuelle Zeitaufwendige Reports sind nicht mehr erforderlich

- Max. Reduzierung von Diebstahl, Ausfallzeiten und Personenschaden

Anwendungsbereiche

Pflegeeinrichtungen

Fuhrparkmanagement

Technische Schlüssel und Zugänge

Wachdienste und Einsatzkräfte

Banken und Gelddienstleister

uvm.

Kompaktsystem maxx 6U

- verwaltet bis zu 32/64 Schlüssel

- Tor schließt selbsttätig nach Gebrauch

- Kompaktes und elegantes Design

- Flexibler, modularer Aufbau

- Notöffnung bei Stromausfall

Technische Daten maxx 6U:

Abmessungen (BxHxT): 545 x 600 x 210 mm

Gewicht 28 kg

Gehäusematerial Stahlblech, pulverbeschichtet

Wartungsfreie RFID-Technologie

Produktblatt downloaden

flexx

Das flexx-System ist in verschiedenen Höhen zur Verwaltung von 16 – 398 Schlüsseln (bzw. Schlüsselbünden) verfügbar. Mehrere Schränke können aneinander gereiht werden.

Jeder flexx-Schlüsselschrank ist in drei Versionen erhältlich: ohne Tür, mit Stahltür oder mit Stahltür und klarem Fensterelement.

flexx 3U:

Abmessungen (mm BxHxT): 513 x 600 x 187

flexx 6U:

Abmessungen (mm BxHxT): 609 x 465 x 210

flexx 12U:

Abmessungen (mm BxHxT): 609 x 698 x 210

Produktblatt downloaden

flexx 24U:

Abmessungen (mm BxHxT): 609 x 1396 x 210

Produktblatt downloaden

Fachanlagen locker

Die proxSafe locker S-Serie ist ein elektronisches Sicherungs- und Aufbewahrungssystem zur kontrollierten Entnahme und Rückgabe von Wertgegenständen, Dokumenten oder Schlüsselbunden im Einzelzugriff. Die Wertgegenstände können mit einem RFID Tag versehen , und somit eindeutig identifiziert werden.

locker Fachanlagen sind in zwei Breiten und Ausführungen von 4-14 Fächern pro Schrank verfügbar. Meherer Schränke können aneinander gereiht werden.

locker S14-O (14 Fächer):

Abmessungen (BxHxT): 250 x 1920 x 300 mm

Gewicht 76 kg

Fach Innen (BxHxT) 162 x 95 x 295 mm

Material Stahlblech St. 12.03 2mm

Produktblatt downloaden

locker L6-O (6 Fächer):

Abmessungen (BxHxT): 650 x 1920 x 550 mm

Gewicht 200 kg

Fach innen (BxHxT) 523 x 260 x 530 mm

Produktblatt downloaden

Kombinierbare Module

Das Grundpaket enthält bereits eine vordefinierte Datenbank mit einer Grundkonfiguration für alle Anwendungen. Weitere Module können entsprechend Ihrer Wünsche und Anforderungen kombiniert und konfiguriert werden. Als Hersteller haben wir auch die Möglichkeit, kundenspezifische Erweiterungen zu entwickeln und zu integrieren, die Lösung von spezifischen Kundenwünschen gehört zu unserem Alltag.

Modul 1

KERNEL | Grundpaket

- Basispaket mit embedded Datenbank

- Echtzeitkern Ereignisverarbeitung

- Gerätetreiber und Schnittstellen

Modul 2

ACCESS | Zutrittskontrolle

- Eingabeformulare mandantenfähig

- anspruchsvolle Auswertungen

- intelligente Berechtigungskontrolle

- Raumbilanzierung

Modul 3

LOGIC | Steuerungsmodul

Logikmodul, Integration von

-

individuellen Steuerungen

-

Ereignis Signalisierung und

-

Alarmierung (zB. Summenalarme)

Modul 4

ADZ | Sicherheitsleitstand

-

Integrierter Sicherheitsleitstand für das Wachpersonal – Alles auf einem Arbeitsplatz

Modul 5

ALARM | Alarmmanager

-

Integration und Steuerung von Alarmanlagen

-

Verknüpfung zur Zutrittskontrolle

Modul 6

PZE | Personalzeit

-

Personalzeiterfassung

-

Bruttolohnermittlung

-

Datenschnittstellen zum Lohn- und Abwesenheitssystem

Modul 7

AZE | Auftragszeit

-

Pflege von Aufträgen und Arbeitsschritten

-

Zuordnung von Arbeitszeiten

-

Schnittstelle zur BDE

Modul 8

VISIT | Besuchersoftware

-

Komfortable Vergabe, Rücknahme und Auswertung von Besucherausweisen

Modul 9

CUSTOM | Kundenspezifisch

-

Hier findet Ihre individuelle Erweiterung der Funktionalität Platz

Unverbindlich Anfragen

Sie interessieren sich für unsere Produkte oder haben Interesse an einer Partnerschaft? Schreiben Sie uns eine Nachricht und erhalten Sie Ihr unverbindliches Angebot!